本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/database/21821.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

Q1咖啡机行业线上市场(京东天猫淘宝)销售数据分析

回顾疫情那几年,咖啡机市场可能是大环境带动下爆发飞速的品类之一。在整体厨房小家电大盘销售不佳的情况下, 咖啡机市场的表现是亮眼的。而今年Q1季度,在厨卫小电市场整体低迷的状态下,咖啡机市场依然保持着稳中向好的趋势。

根据…

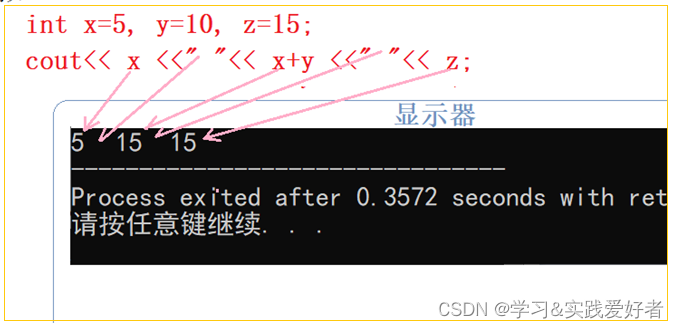

C++青少年简明教程:C++程序结构

C青少年简明教程:C程序结构

一个简单的C程序源码如下:

#include <iostream>

using namespace std;int main() {cout << "Hello World" << endl;return 0;

}下面解析一下。

1. #include <iostream>

这是一条预处理…

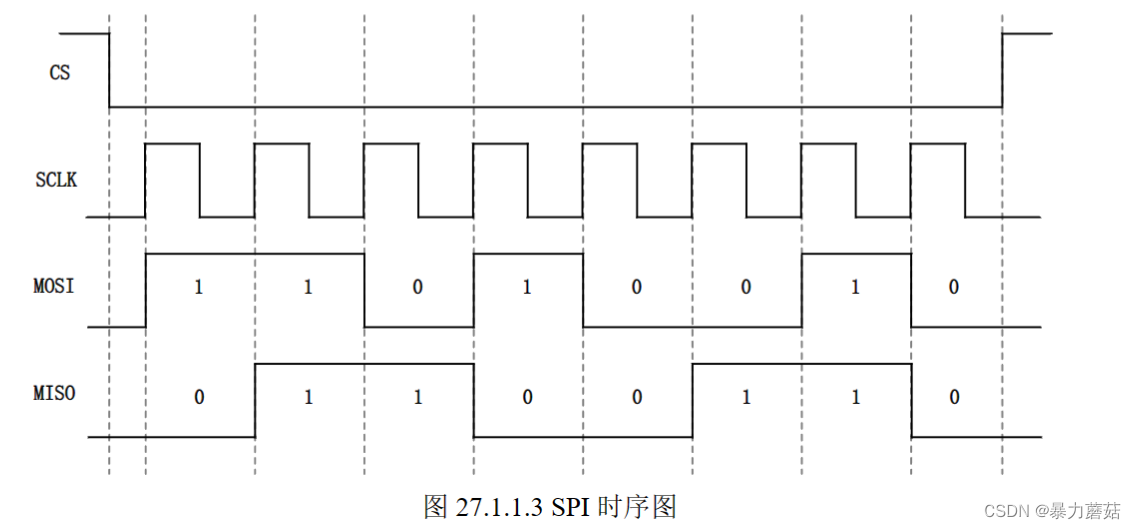

【linux-IMX6ULL-RTC-IIC-SPI配置思路】

目录 1. RTC简介1.1 IMX6ULL中的RTC1.2 SNVS_LP中的SRTC配置流程1.3 程序实现 2. IIC通信协议2.1 IIC基础2.2 IIC通信协议2.2.1 IIC写时序2.2.2 IIC读时序 3. IIC通信的硬件框图及配置流程3.1 IMX6ULL的硬件IIC框图3.1 IIC配置流程3.2 硬件IIC代码实现 4. SPI通信4.1 SPI通信基…

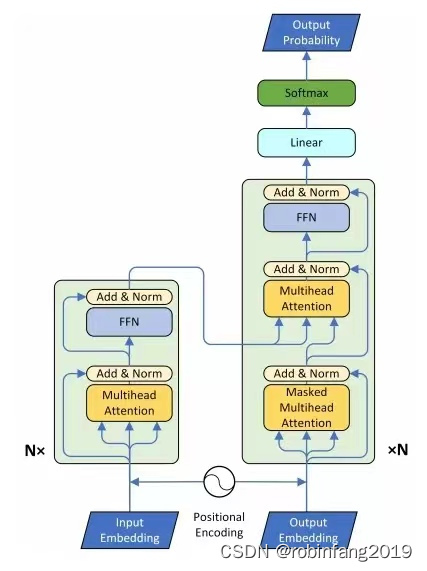

如何使用Transformer-TTS语音合成模型

1、技术原理及架构图

Transformer-TTS主要通过将Transformer模型与Tacotron2系统结合来实现文本到语音的转换。在这种结构中,原始的Transformer模型在输入阶段和输出阶段进行了适当的修改,以更好地处理语音数据。具体来说,Transformer-TT…

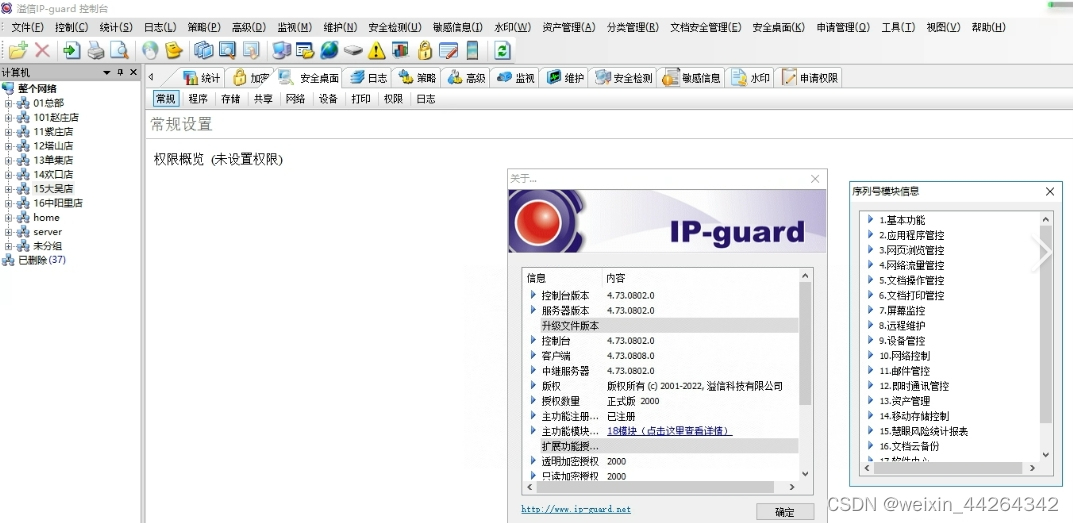

设计公司图纸防泄密|图纸加密软件推荐

随着信息技术的快速发展,设计行业面临着前所未有的挑战和机遇。然而,随着设计图纸的电子化存储和传输越来越普遍,如何确保图纸的安全性、防止泄密成为了一个亟待解决的问题。针对这一问题,设计行业专用图纸加密软件应运而生&#…

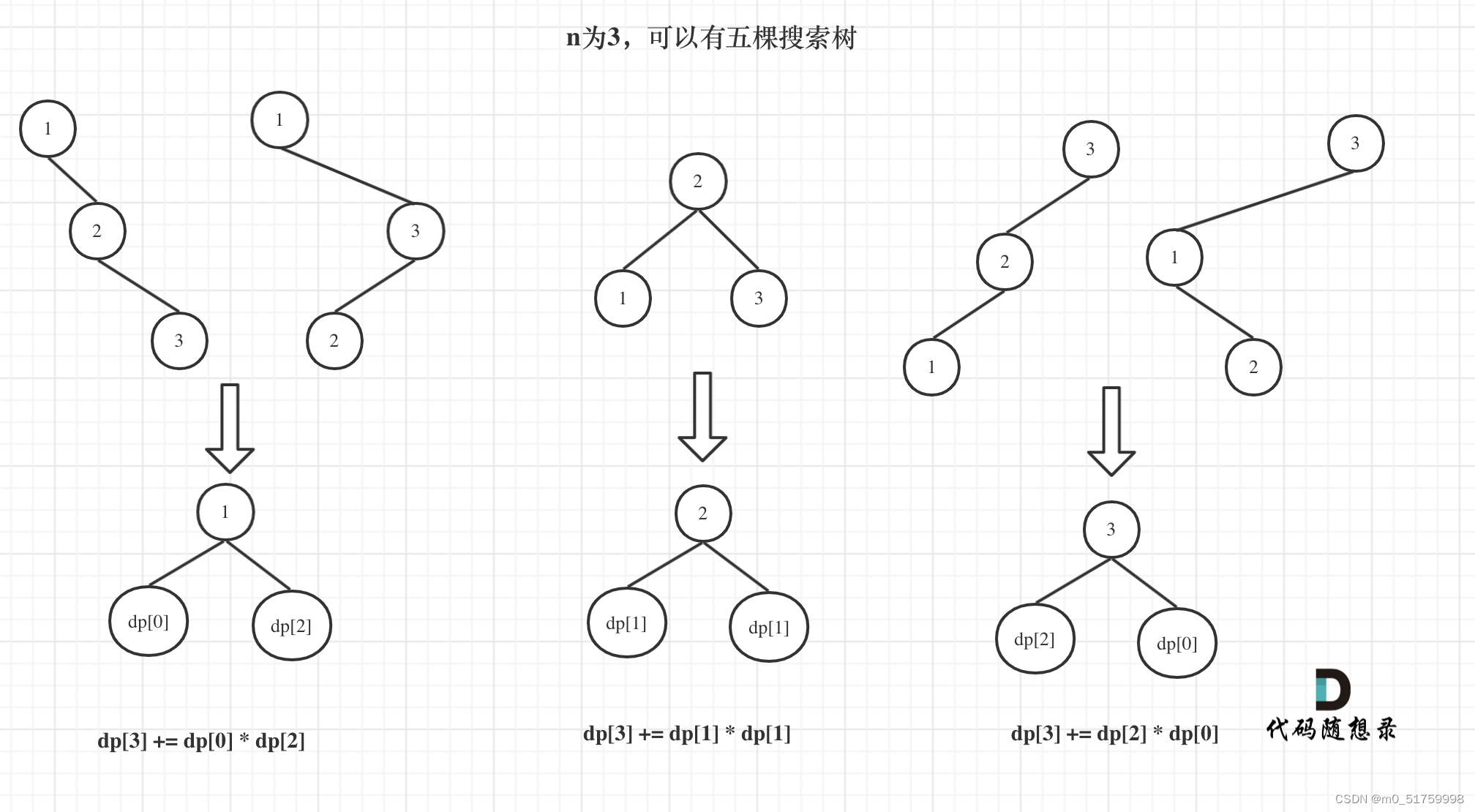

代码随想录算法训练营Day 41| 动态规划part03 | 343. 整数拆分、96.不同的二叉搜索树

代码随想录算法训练营Day 41| 动态规划part03 | 343. 整数拆分、96.不同的二叉搜索树 文章目录 代码随想录算法训练营Day 41| 动态规划part03 | 343. 整数拆分、96.不同的二叉搜索树343. 整数拆分一、动态规划二、贪心(不需要掌握) 96.不同的二叉搜索树一…

如何使用Shortemall自动扫描URL短链接中的隐藏内容

关于Shortemall

Shortemall是一款针对URL地址安全与Web内容安全的强大工具,该工具基于纯Python开发,专为Web安全方向设计,可以帮助广大研究人员以自动化的形式扫描URL短链接中的隐藏内容。 Shortemall的全名为ShortEm All,该工具…

Echarts路径图的配置项,一文掌握来龙去脉。

路径图通常用于展示移动轨迹、交通路线、物流路径等数据,可以直观地展示物体的移动轨迹和路径规划。通过路径图,用户可以清晰地了解物体的移动情况、路径规划以及不同路径之间的比较。

路径图通常包括起点、终点、途经点等元素,可以根据数据…

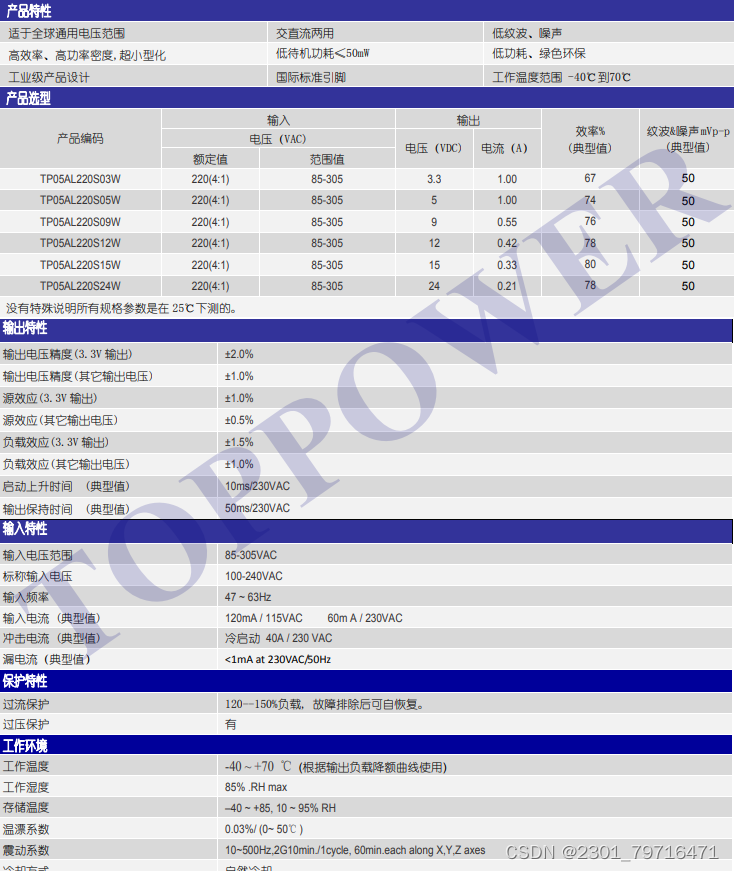

5W 3KVAC隔离 宽电压输入 AC/DC 电源模块 ——TP05AL系列,应用于工控和电力仪器、仪表、智能家居等相关行业

TP05AL系列产品是一款经济型开板式开关电源,输出功率为5W,具有可靠性高、小体积、性价比高等特点,广泛用于工控和电力仪器、仪表、智能家居等相关行业。

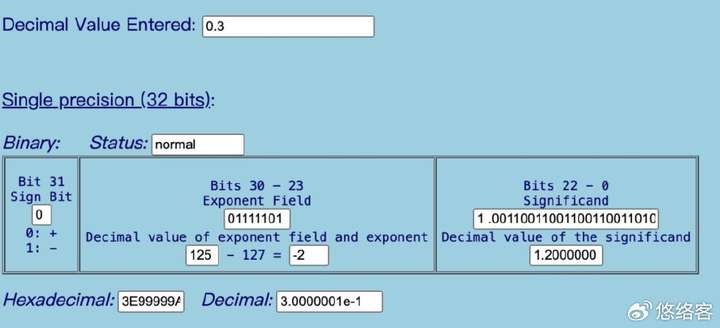

浮点数的由来及运算解析

数学是自然科学的皇后,计算机的设计初衷是科学计算。计算机的最基本功能是需要存储整数、实数,及对整数和实数进行算术四则运算。

但是在计算机从业者的眼中,我们知道的数学相关的基本数据类型通常是整型、浮点型、布尔型。整型又分为int8&a…

ubuntu系统安装cpolar内网穿透详细教程

背景 想把自己的网站在外网访问,就需要做内网穿透,调研了很多个方案,但是最终还是选择了不需要实名,不需要公网ip的cpolar插件 账号准备 注册 注册地址: https://dashboard.cpolar.com/signup 登录 注册之后使用注册的账户和密码登录官网主页,就能看到安装步骤,不过…

交友软件源码-源码+搭建+售后,上线即可运营聊天交友源码 专业语聊交友app开发+源码搭建-快速上线

交友小程序源码是一种可以帮助开发者快速搭建交友类小程序的代码模板。它通常包括用户注册、登录、个人信息编辑、匹配推荐、好友聊天等常见功能,以及与后台数据交互的接口。使用这种源码可以极大地缩短开发时间,同时也可以根据自己的需求进行二次开发和…

牛客Java面试题【面试】

牛客Java面试题【面试】 前言推荐牛客Java面试题【面试】第2章 Java笔面试高频考点&解题技巧1. Java基础[2.1 一、java-基础-1](https://www.nowcoder.com/study/live/689/2/1)1.1 为什么Java代码可以实现一次编写、到处运行?1.2 一个Java文件里可以有多个类吗&…

网络安全学习路线+自学笔记(超详细) 自学网络安全看这一篇就够了

一、什么是网络安全

网络安全是一种综合性的概念,涵盖了保护计算机系统、网络基础设施和数据免受未经授权的访问、攻击、损害或盗窃的一系列措施和技术。经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”…

【Java】:向上转型、向下转型和ClassCastException异常

目录

先用一个生动形象的例子来解释向上转型和向下转型

向上转型(Upcasting)

向下转型(Downcasting)

向上转型

概念

例子

发生向上转型的情况

1.子类对象赋值给父类引用

2.方法参数传递

3.返回值

向下转型

概念

注意…

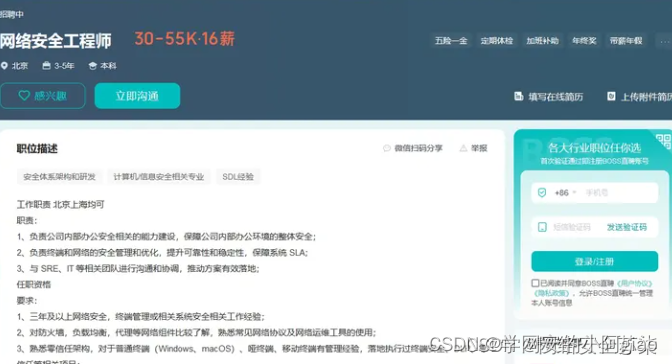

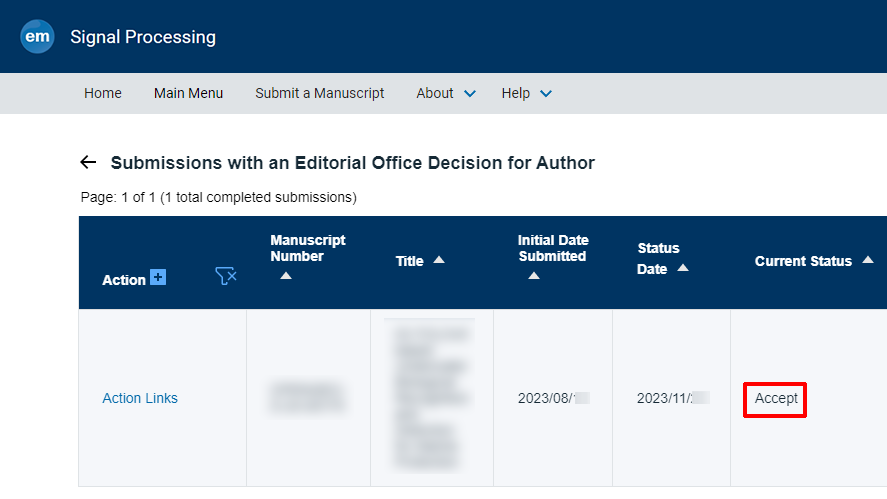

信号处理SCI期刊,中科院2区,专业性强,审稿速度快!

一、期刊名称

Signal Processing 二、期刊简介概况

期刊类型:SCI

学科领域:信号处理

影响因子:4.4

中科院分区:2区

出版方式:订阅模式/开放出版

版面费:选择开放出版需支付$3300 三、期刊征稿范围

…

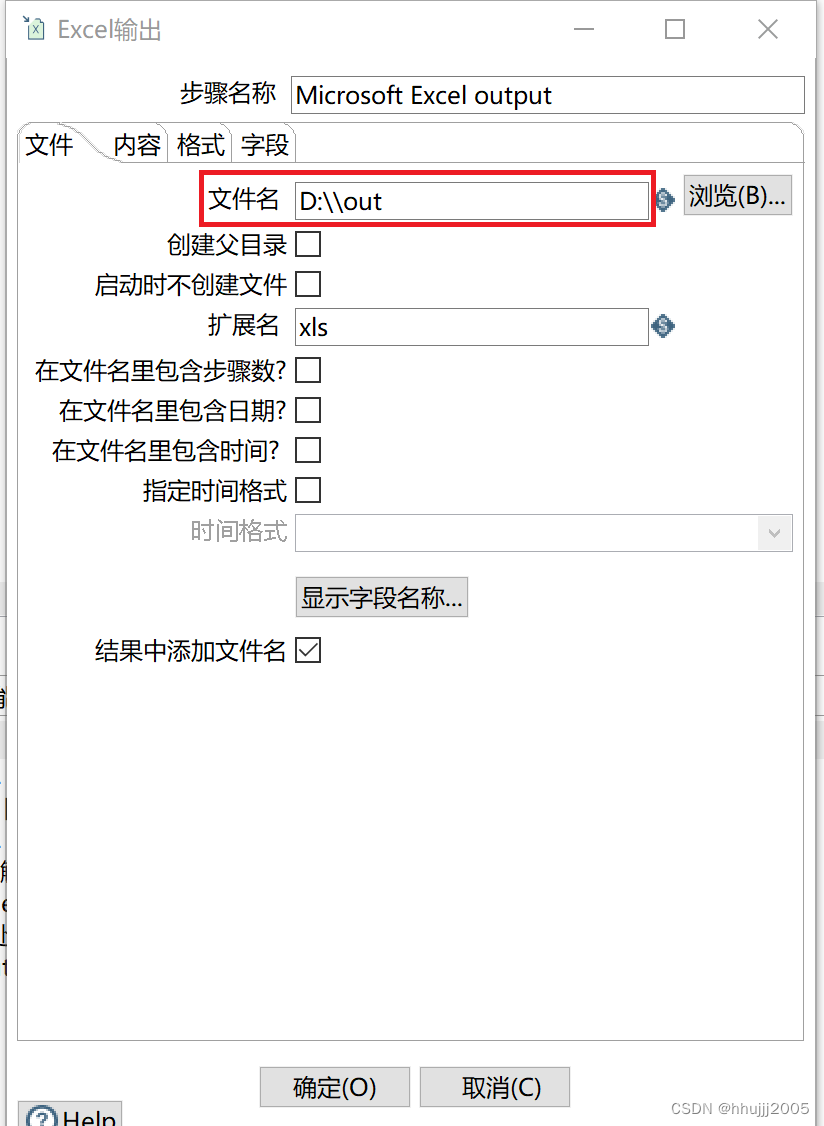

ETL工具kettle(PDI)入门教程,Transform,Mysql->Mysql,Csv->Excel

什么是kettle,kettle的下载,安装和配置:ETL免费工具kettle(PDI),安装和配置-CSDN博客

mysql安装配置:Linux Centos8 Mysql8.3.0安装_linux安装mysql8.3-CSDN博客 1 mysql -> mysql

1.1 mysql

CREATE TABLE user_…

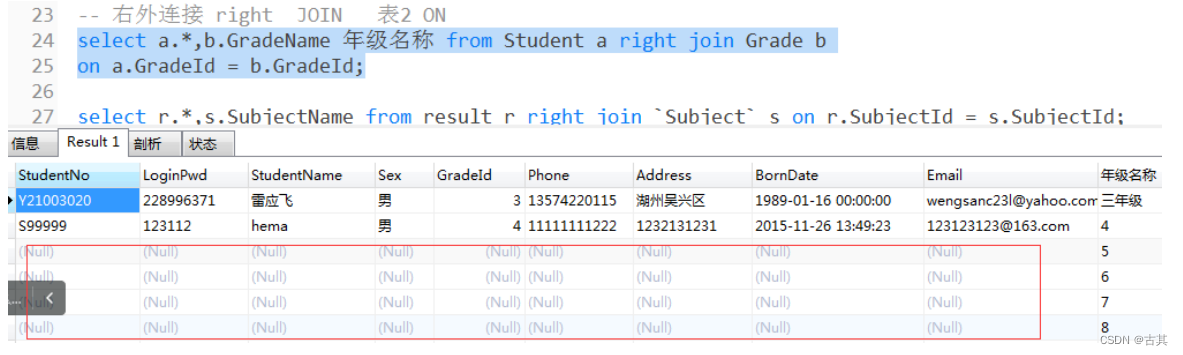

MySQL从入门到高级 --- 6.函数

文章目录 第六章:6.函数6.1 聚合函数6.2 数学函数6.3 字符串函数6.4 日期函数6.4.1 日期格式 6.5 控制流函数6.5.1 if逻辑判断语句6.5.2 case when语句 6.6 窗口函数6.6.1 序号函数6.6.2 开窗聚合函数6.6.3 分布函数6.6.4 前后函数6.6.5 头尾函数6.6.6 其他函数6.7 …

深圳盐田某前沿研究所:OLED透明屏引领未来科技空间

产品:55寸OLED透明屏

项目时间:2024年04月

项目地点:深圳盐田 在科技日新月异的今天,前沿的研究机构不仅追求科研的突破,也在不断探索和尝试将最新科技融入其工作环境之中。深圳盐田的一家前沿研究所便是这一探索的先…