本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/database/61802.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

NLP 序列标注任务核心梳理

句向量标注

用 bert 生成句向量用 lstm 或 bert 承接 bert 的输出,保证模型可以学习到内容的连续性。此时 lstm 输入形状为: pooled_output.unsqueeze(0) (1, num_sentence, vector_size)

应用场景

词性标注句法分析 文本加标点 相当于粗粒度的分词任…

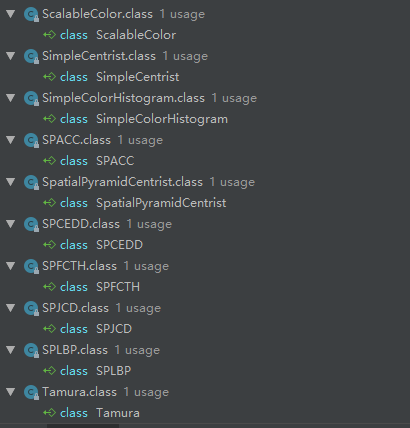

Java基于相似算法实现以图搜图

一、简述 本文主要讲如何利用图片相似性算法,基于LIRE来实现图片搜索。

二、依赖 <dependencies><!-- https://mvnrepository.com/artifact/org.apache.lucene/lucene-core --><dependency><groupId>org.apache.lucene</groupId><…

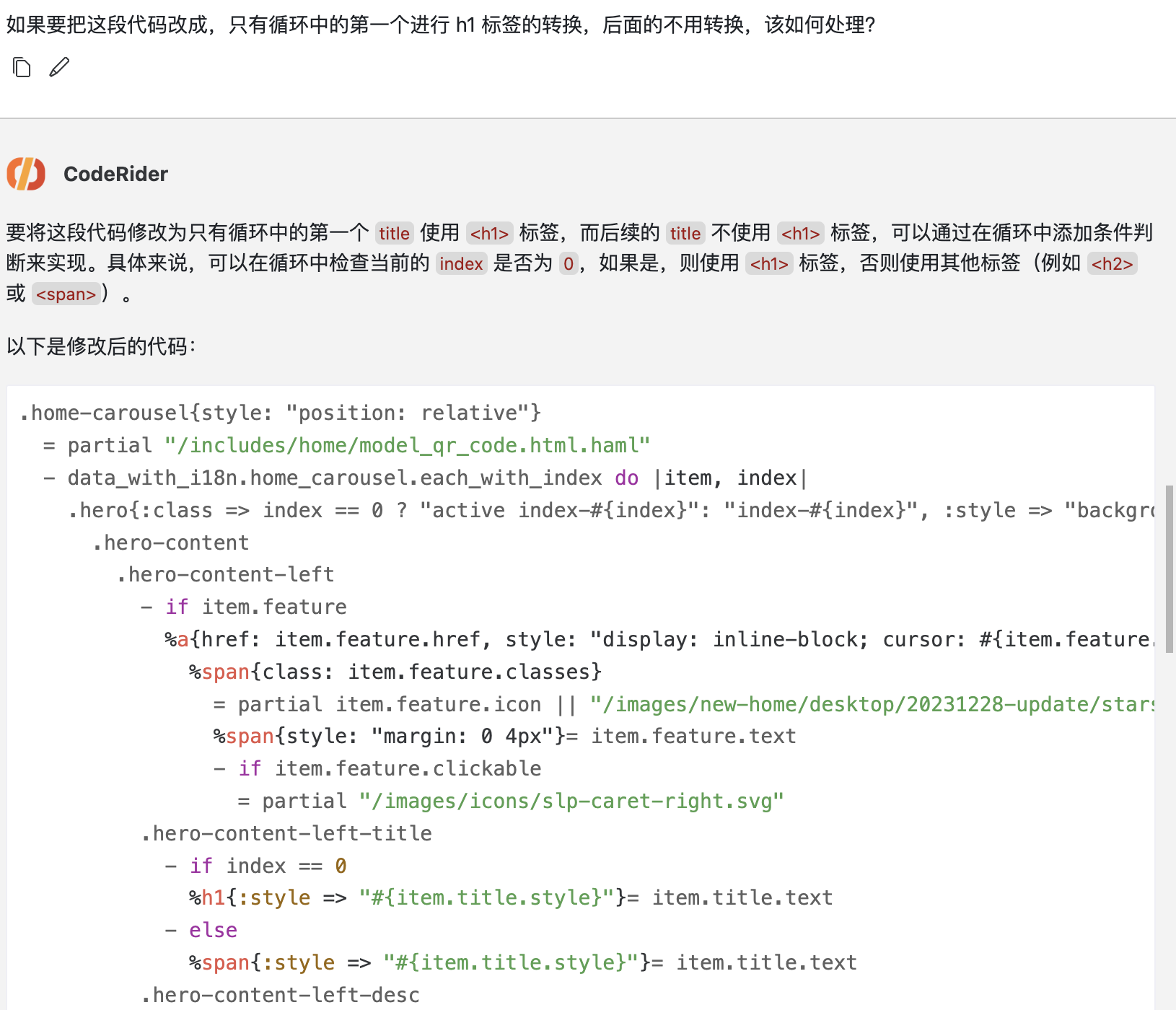

我,一个小白,居然用 AI 工具修改了公司前端代码!

驭码CodeRider 是极狐GitLab 自研发布的 AI 编程与软件研发助手,可以在 VS Code JetBrains 中使用,当前已经开启了免费试用,登录 https://dl.gitlab.cn/8chwq1pl 即可。

背景

有一天同事发现公司网站的某个页面上有三个 H1 标签,…

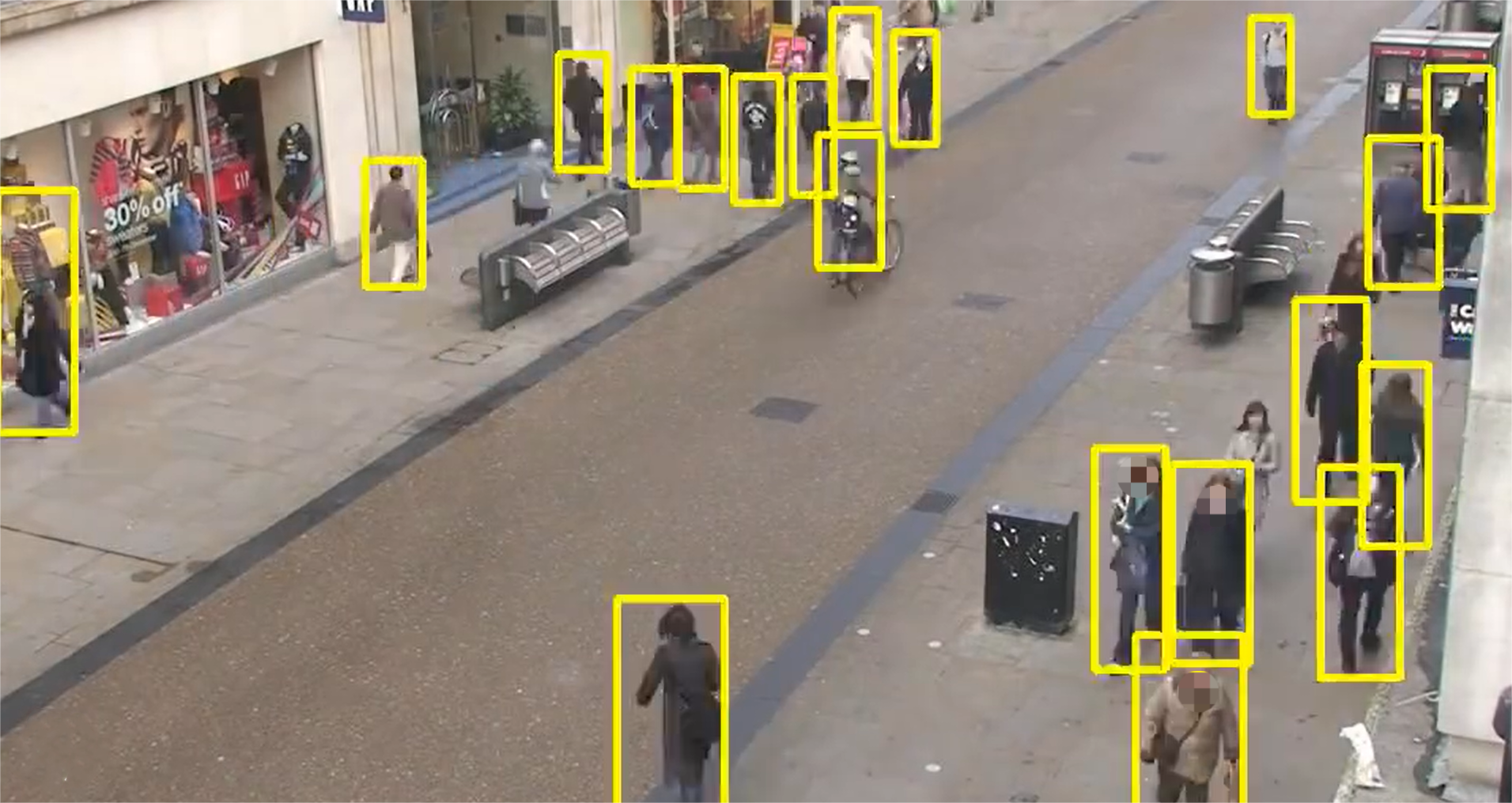

人员个体检测、PID行人检测、行人检测算法样本

人员个体检测算法主要用于视频监控、安全防范、人流统计、行为分析等领域,通过图像识别技术来检测和识别视频或图像中的人员个体。这种技术可以帮助管理者实时监控人员活动,确保安全和秩序,提高管理效率。 一、技术实现

人员个体检测算法通常…

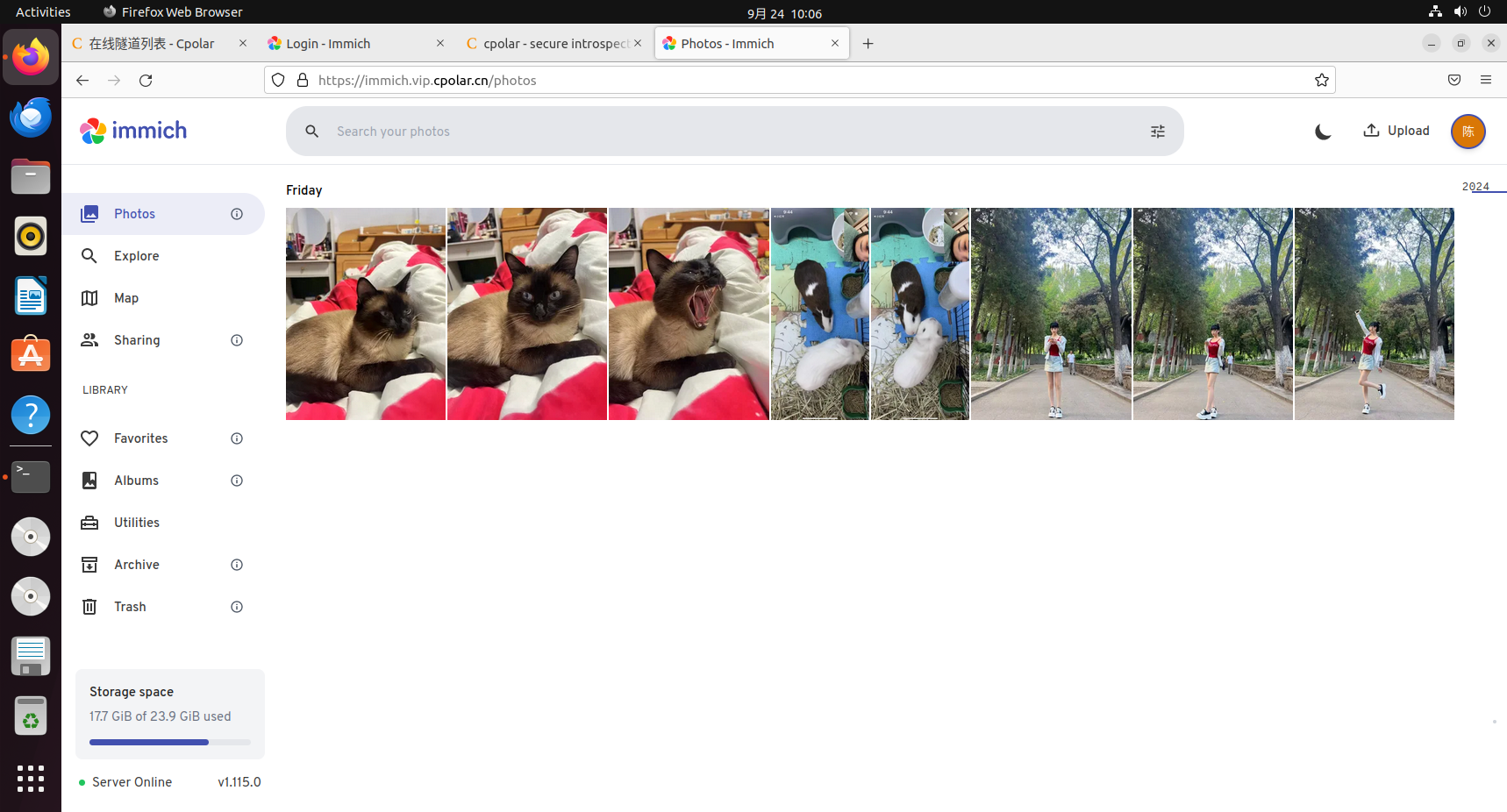

本地Docker部署高颜值跨平台照片管理软件lmmich并远程上传图片

文章目录 前言1.关于Immich2.安装Docker3.本地部署Immich4.Immich体验5.安装cpolar内网穿透6.创建远程链接公网地址7.使用固定公网地址远程访问 前言

本篇文章介绍如何在本地搭建lmmich图片管理软件,并结合cpolar内网穿透实现公网远程访问到局域网内的lmmich&#…

MQ入门(一):同步调用和异步调用--RabbitMQ基础入门

目录

1.初识MQ

1.1.同步调用

1.2.异步调用

1.3.技术选型

2.RabbitMQ

2.1.安装部署

2.2.RabbitMQ基本架构

2.3.收发消息

2.3.1.交换机

2.3.2.队列

2.3.3.绑定关系

2.3.4.发送消息

2.4.数据隔离

2.4.1.用户管理

2.4.2.virtual host 1.初识MQ

微服务一旦拆分&…

MySQL高阶1988-找出没所学校的最低分数要求

目录

题目

准备数据

分析数据

总结 题目

每年,学校会公布学生申请所需的最低分数要求。学校根据所有学生的考试成绩来决定其最低分数要求。

学校希望确保即使 每 一个满足分数要求的学生都申请该学校,学校也有足够的能力接纳每一个学生。学校也希望…

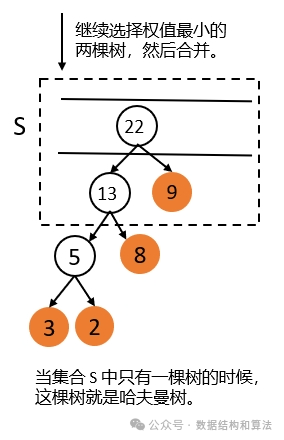

《征服数据结构》哈夫曼树(Huffman Tree)

摘要: 1,哈夫曼树的介绍 2,哈夫曼树的构造 3,哈夫曼树带权路径长度计算 4,哈夫曼树的编码 5,哈夫曼树的解码 1,哈夫曼树的介绍 哈夫曼树(Huffman Tree)也叫霍夫曼树,或者赫夫曼树&am…

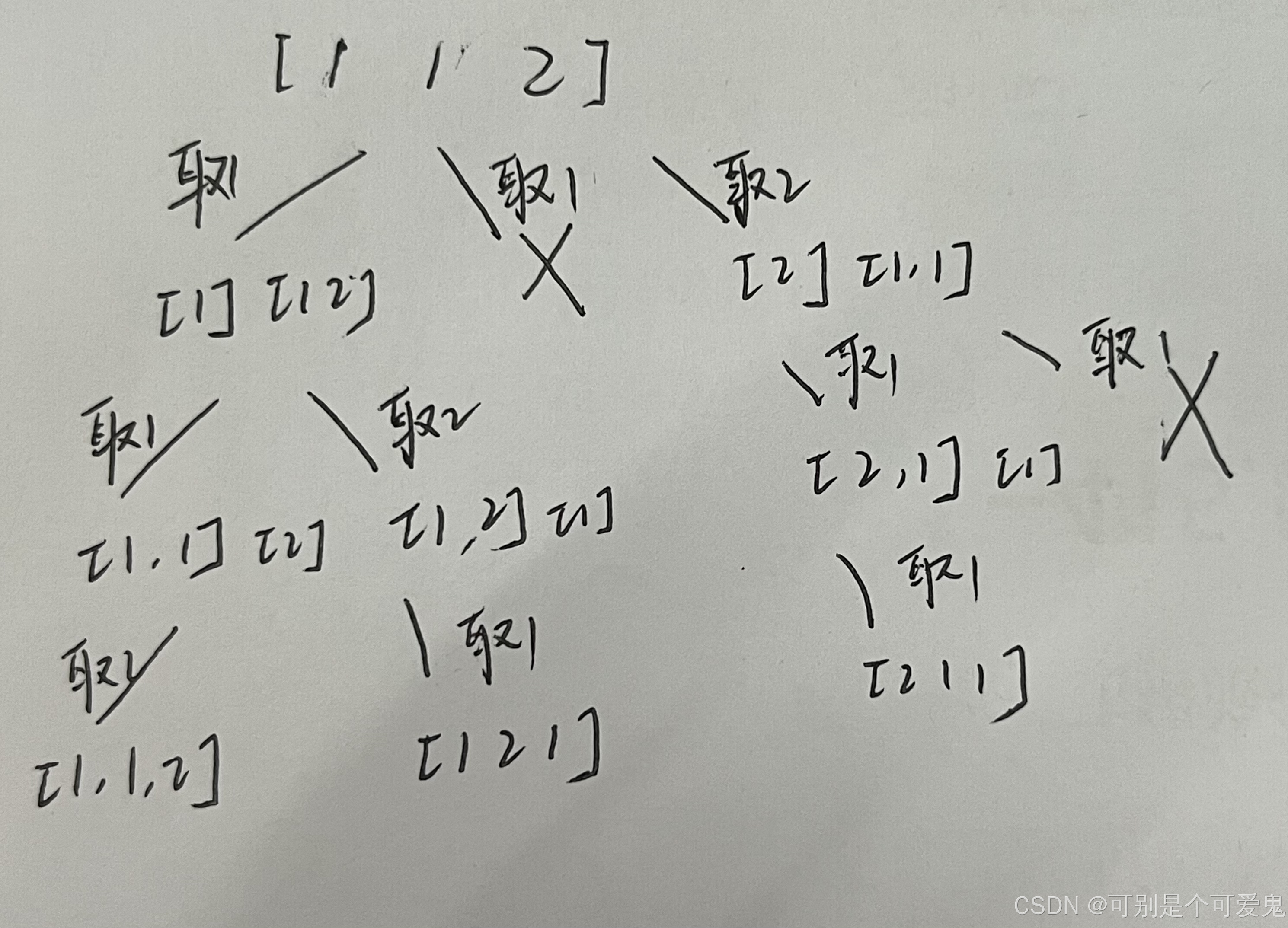

代码随想录 -- 回溯 -- 全排列 II

47. 全排列 II - 力扣(LeetCode)

思路:由于题目中说明nums可能包含重复元素,所以要在树层上进行去重,所以要先将nums数组排序。 递归参数:nums,used数组来记录nums中每一个元素是否被访问过&am…

详解电力物联网通常使用哪些通信规约?

在电力物联网行业中,通信规约是关键的技术之一,用于实现电网设备与控制中心之间的数据通信和信息管理。本篇就为大家简单说明电力物联网通常使用哪些通信规约。 1、IEC 60870-5-101/104

这是由国际电工委员会(IEC)制定的一系列标…

数据结构(7.3_5)——红黑树的插入和删除

红黑树的插入

注意:插入时候重点考察“不红红”特性(红黑树的性质) 染色:哪几个结点有变动就红的变黑,黑的变红

RR、LL、LR、RL从爷结点开始算起

非根结点的插入只需要判断是否违背的“不红红”特性 练习࿱…

Linux-df命令使用方法

Linux-df(disk filesystem)命令

df 命令是 Unix 和 Linux 系统中用于报告文件系统磁盘空间使用情况的工具。 df [OPTION]... [FILE]...OPTION 常用选项(博主一般df -h用的较多,可读性较好) -h:以人类可读的…

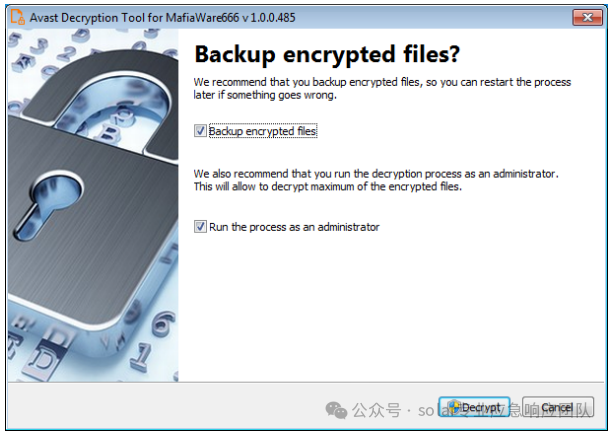

【工具分享】MafiaWare666勒索病毒解密工具

前言

MafiaWare666勒索软件首次出现在2022年,是一种通过C#编写的勒索软件。该勒索软件采用了AES加密算法来加密受害者的文件。尽管其加密方法相对简单且不包含混淆或反分析技术,MafiaWare666依然通过有效的社交工程和网络钓鱼策略传播。感染后的受害者通…

ModStartCMS v8.9.0 图片上传优化,富文本编辑器修复

ModStart 是一个基于 Laravel 模块化极速开发框架。模块市场拥有丰富的功能应用,支持后台一键快速安装,让开发者能快的实现业务功能开发。

系统完全开源,基于 Apache 2.0 开源协议,免费且不限制商业使用。 功能特性

丰富的模块市…

乌克兰因安全风险首次禁用Telegram

据BleepingComputer消息,乌克兰国家网络安全协调中心 (NCCC) 以国家安全为由,已下令限制在政府机构、军事单位和关键基础设施内使用 Telegram 消息应用程序。 这一消息通过NCCC的官方 Facebook 账号对外发布,在公告中乌…

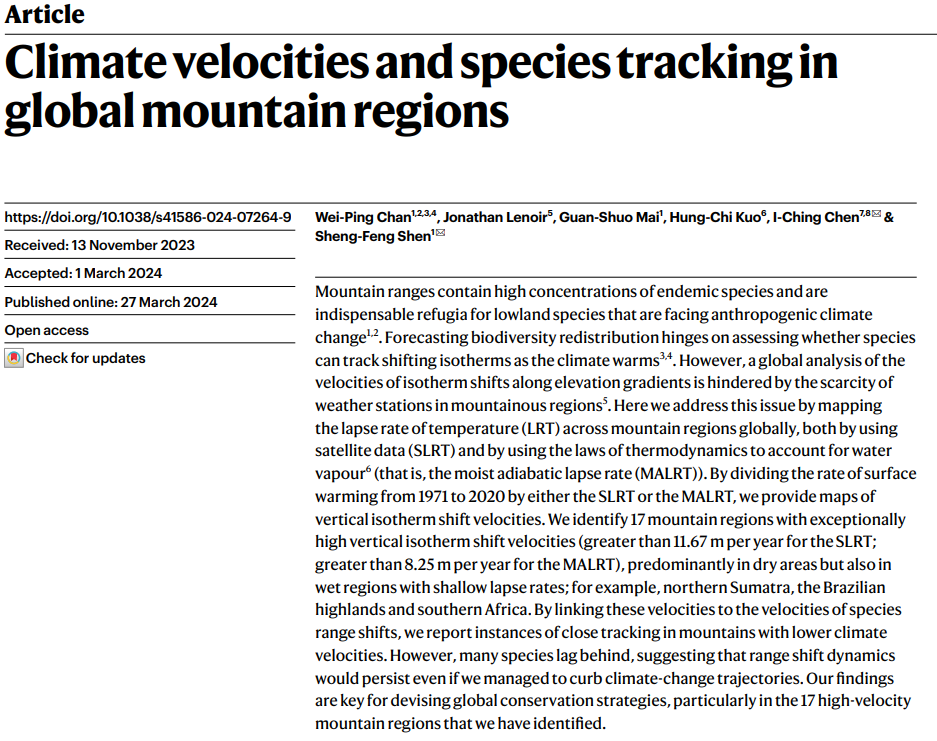

地学领域再发Nature正刊

山地区域以其特有的物种高度集中而闻名,这些区域对于面临人为气候变化的低地物种而言,是不可或缺的避难所。为了预测生物多样性的重新分布情况,就需要评估物种是否能随着气候变暖而跟上等温线的移动。然而,山地气象站的稀缺性阻碍…

Java刷题:最小k个数

目录

题目描述:

思路:

具体实现

整体建立一个大小为N的小根堆

通过大根堆实现

完整代码 力扣链接:面试题 17.14. 最小K个数 - 力扣(LeetCode)

题目描述:

设计一个算法,找出数组中最小的…

耦合微带线单元的网络参量和等效电路公式推导

文档下载链接:耦合微带线单元的网络参量和等效电路资源-CSDN文库https://download.csdn.net/download/lu2289504634/89583027笔者水平有限,错误之处欢迎留言!

一、耦合微带线奇偶模详细推导过程 二、2,4端口开路 三、2端口短路、3端口开路 四…

以题为例浅谈反序列化漏洞

什么是反序列化漏洞

反序列化漏洞是基于序列化和反序列化的操作,在反序列化——unserialize()时存在用户可控参数,而反序列化会自动调用一些魔术方法,如果魔术方法内存在一些敏感操作例如eval()函数,而且参数是通过反序列化产生的…

扫描文件如何转换成PDF?4种扫描PDF的小技巧

扫描文件如何转换成PDF?扫描文件转换成PDF是日常办公与学习的得力助手。这一操作不仅简化了文档的存储与管理,还确保了文件的可移植性和安全性。通过转换,我们能够轻松地将纸质文档、照片或其他图像格式的资料数字化,扩充了信息的…