本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/database/70184.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

基于Java语言的充电桩平台+云快充协议+充电桩管理后台+充电桩小程序

软件架构

1、提供云快充底层桩直连协议,版本为云快充1.5,对于没有对接过充电桩系统的开发者尤为合适;

2、包含:启动充电、结束充电、充电中实时数据获取、报文解析、Netty通讯框架、包解析工具、调试器模拟器软件等;…

关于mac下的nvm设置淘宝镜像源

1. 进入配置文件修改镜像源

vim ~/.bash_profile增加下面内容

export NVM_NODEJS_ORG_MIRRORhttps://npmmirror.com/mirrors/node/2. 查看远程node镜像

nvm ls-remote3. 下载镜像

nvm install 14.17.64. 使用镜像

nvm use 14.17.6

假鞋检测分割系统源码&数据集分享

假鞋检测分割系统源码&数据集分享

[yolov8-seg-C2f-DiverseBranchBlock&yolov8-seg-C2f-SCConv等50全套改进创新点发刊_一键训练教程_Web前端展示]

1.研究背景与意义

项目参考ILSVRC ImageNet Large Scale Visual Recognition Challenge

项目来源AAA…

PCL 计算点云的平均曲率

目录

一、概述

1.1原理

1.2实现步骤

1.3应用场景

二、代码实现

2.1关键函数

2.1.1 法向量计算

1.2 主曲率与平均曲率计算

2.1.3 可视化函数

2.2完整代码

三、实现效果 PCL点云算法汇总及实战案例汇总的目录地址链接:

PCL点云算法与项目实战案例汇总&…

Metasploit渗透测试之后渗透

简介

Metasploit拥有300多个后渗透模块,是渗透测试的最佳框架之一,覆盖了从信息收集到后渗透甚至报告的每个阶段。本章将重点介绍提权、持久化、获取凭证和横向移动等内容。

# 1、后渗透模块

在Metasploit框架升级后,用于自动化后渗透任务…

MHAD数据集:由京东健康、华中科技大学和浙江大学联合收集,最全面包含多角度、多活动和多生理信号的家庭视频生理学数据集

2024-08-30,由京东健康、华中科技大学和浙江大学联合收集的第一个真实家庭环境中的多模态数据集MHAD,包含不同拍摄角度和各种家庭场景。它包含了迄今为止最全面的生理信号,是计算机视觉、机器学习和生物医学工程等多个学术研究领域的宝贵资源…

1.3 Vue开发环境

大家好!今天,我将向大家介绍Vue.js的开发环境搭建,以及如何使用常见的包管理工具npm和yarn。

首先,让我们从Visual Studio Code(VS Code)编辑器开始。VS Code是一款由微软推出的免费、开源的代码编辑器&am…

[Python] 编程入门:理解变量类型

文章目录 [toc] 整数常见操作 浮点数字符串字符串中混用引号问题字符串长度计算字符串拼接 布尔类型动态类型特性类型转换结语 收录专栏:[Python] 在编程中,变量是用于存储数据的容器,而不同的变量类型则用来存储不同种类的数据。Python 与 C…

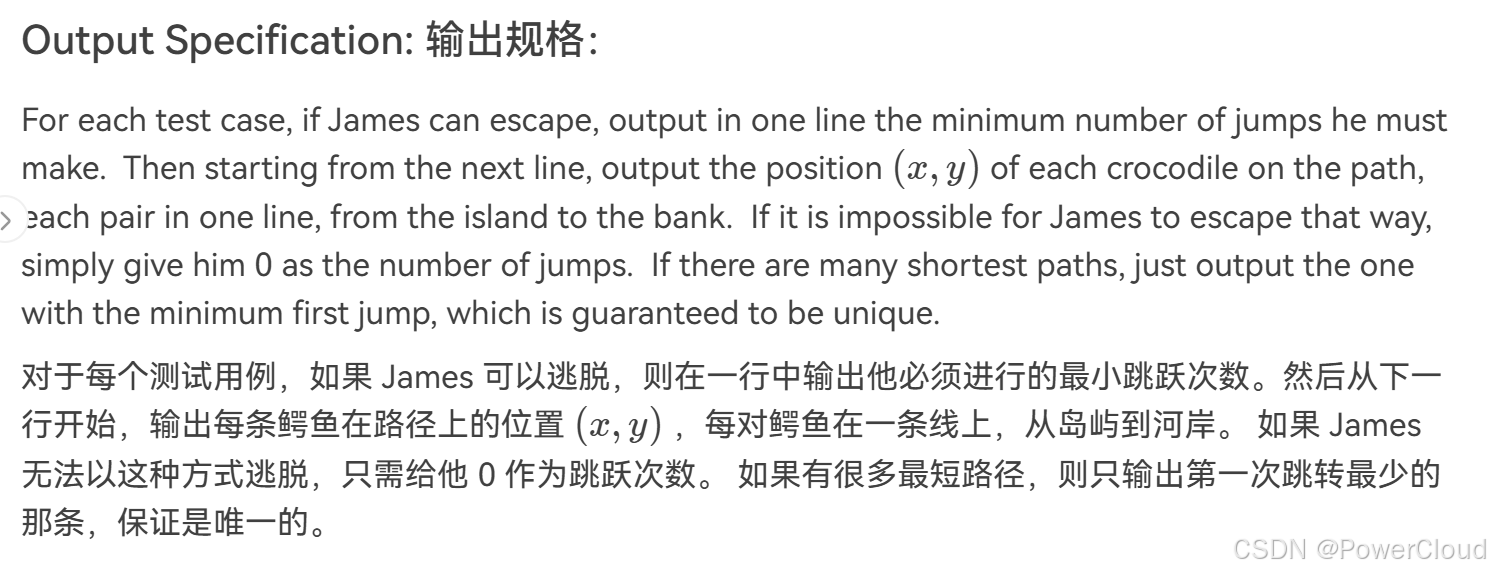

浙大数据结构:07-图5 Saving James Bond - Hard Version

这道题也是很有难度,我最开始尝试用Dijkstra来做,发现不是很好处理,用bfs还不错。

机翻: 1、条件准备

n为鳄鱼数量,jump为跳跃距离,headjump为第一次跳跃距离,包括了岛的半径。

isalive标识…

第二十二天|回溯算法| 理论基础,77. 组合(剪枝),216. 组合总和III,17. 电话号码的字母组合

回溯算法理论基础

1.题目分类 2.理论基础

什么是回溯算法

回溯和递归是相辅相成的。

回溯法也可以叫做回溯搜索法,它是一种搜索的方式。

回溯法的效率

回溯法其实就是暴力查找,并不是什么高效的算法。

因为回溯的本质是穷举,穷举所有可…

一个月学会Java 第4天 运算符和数据转换

Day4 运算符和数据转换 今天来讲运算符,每个运算符的作用和现象,首先我们先复习一下数据类型, day2讲过基本数据类型有八种,int、short、long、byte、char、boolean、float、double,分别为四个整型、一个字符型、一个布…

关于BSV区块链覆盖网络的常见问题解答(下篇)

发表时间:2024年9月20日 在BSV区块链上的覆盖网络服务为寻求可扩展、安全、高效交易处理解决方案的开发者和企业家开辟了新的视野。

作为开创性的曼达拉升级的一部分,覆盖网络服务提供了一个强大的框架,用于管理特定类型的交易和数据访问…

Pikachu-Sql-Inject -基于boolian的盲注

基于boolean的盲注:

1、没有报错信息显示; 2、不管是正确的输入,还是错误的输入,都只显示两种情况,true or false; 3、在正确的输入下,输入and 1 1/and 1 2发现可以判断; 布尔盲注常用函数&…

数字王国里的虚拟人——技术、商业与法律解读

数字王国里的虚拟人——技术、商业与法律解读 目录 数字王国里的虚拟人——技术、商业与法律解读引言作者解读书籍简介摘抄适用群体小结购书链接 引言

这本书是一本兼具深度和广度的跨专业领域的科普读物,全书以案例形式,用轻松有趣的笔触向读者传递了科…

揭秘:ARM 工业计算机缘何替代树莓派

工业自动化、物联网以及嵌入式系统等领域对高性能、稳定可靠的计算设备的需求日益增长。国产 ARMxy工业计算机的出现,为这些领域带来了新的机遇和选择。特别是那些采用国产芯片如全志、瑞芯微等,并支持 Ubuntu 系统的工业计算机,展现出了令人…

2024最新最全:超详细Nmap使用技巧(非常详细)零基础入门到精通,收藏这一篇就够了

这个工具我几乎可以不用介绍了,就算你们没用过,但是每当提起黑客工具大部分都会看到他。Nmap是一款非常强大的主机发现和端口扫描工具,而且nmap运用自带的脚本,还能完成漏洞检测,同时支持多平台。

一、主机发现

1. 全…

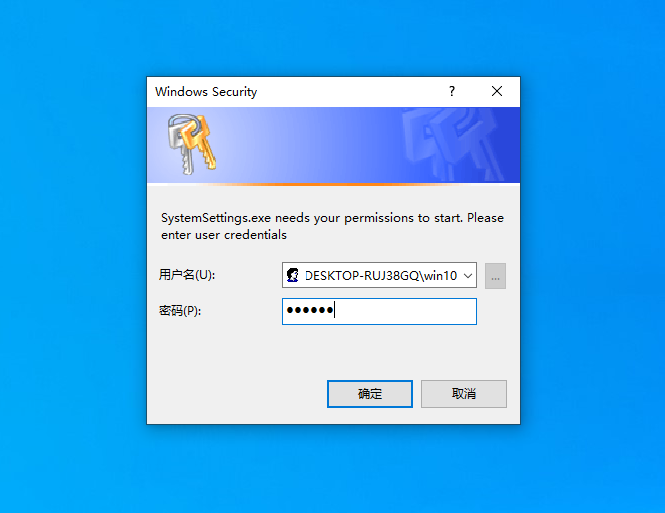

鸿蒙开发(NEXT/API 12)【密码自动填充】系统安全

功能简介

密码保险箱作为HarmonyOS系统原生安全功能,为用户提供了便捷的免密登录体验。

用户在应用或浏览器进行注册/登录操作时,可一键完成自动生成强密码、自动保存、自动填充,无需记住或手动输入繁琐的密码,由系统实现统一的…

Spring Boot:打造下一代医院管理系统

3系统分析 3.1可行性分析 通过对本医院管理系统实行的目的初步调查和分析,提出可行性方案并对其一一进行论证。我们在这里主要从技术可行性、经济可行性、操作可行性等方面进行分析。 3.1.1技术可行性 本医院管理系统采用JAVA作为开发语言,Spring Boot框…

前端如何让页面上的文字“立”起来

前言

最近看到了一个很有意思的 CSS 效果,如下图,是一个文字立起来 阴影 的效果,觉得比较有意思,所以分享给大家~ 实现

基础样式

首先我们把基础的文字和样式编写出来,代码如下 效果如下: 伪元素 ->…

Oracle中ADD_MONTHS()函数详解

文章目录 前言一、ADD_MONTHS()的语法二、主要用途三、测试用例总结 前言

在Oracle数据库中,ADD_MONTHS()函数用于在日期中添加指定的月数。 一、ADD_MONTHS()的语法

ADD_MONTHS(date, n)

其中,date是一个日期值,n是一个整数值,…

![[Python] 编程入门:理解变量类型](https://img-blog.csdnimg.cn/img_convert/7230740089b2125b7e1ca79338e3c4e2.png)