本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/p/431219.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

Java、python、php版的企业单位考勤打卡管理系统的设计与实现(源码、调试、LW、开题、PPT)

💕💕作者:计算机源码社 💕💕个人简介:本人 八年开发经验,擅长Java、Python、PHP、.NET、Node.js、Android、微信小程序、爬虫、大数据、机器学习等,大家有这一块的问题可以一起交流&…

一些有趣的XSS注入GAME

目录

1.ma,Spaghet

2.Jefff

3.Ugandan Knuckles

4.Ricardo Milos

5. Ligma

6.Ah Thats Hawt

7.Msfia

8.Ok,Boomer 1.ma,Spaghet innerHTML :设置 innerHTML 的值可以让你轻松地将当前元素的内容替换为新的内容。

HTML 5 中指定不执行由 innerHTML 插入的 <script&g…

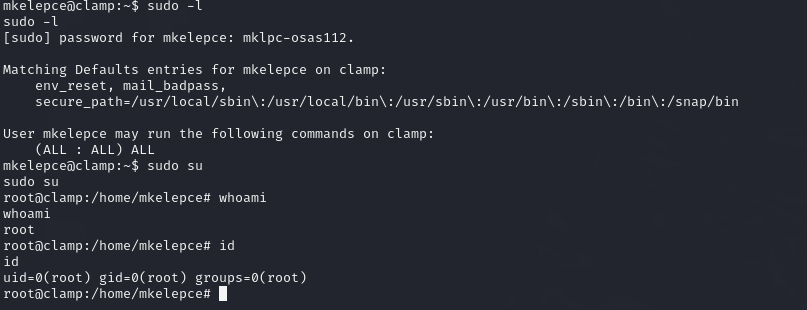

网络安全简介(入门篇)

目录

前言

一、什么是网络安全?

二、网络安全的重要性

1、保护数据安全和隐私

2、防止服务中断和数据丢失

3、防止经济损失和法律责任

4、维护公共安全和国家安全

5、提升技术发展和创新

三、网络安全等级保护

1、第一级(自主保护级࿰…

在Vue工程中开发页面时,发现页面垂直方向出现两个滚动条的处理

在Vue工程中开发页面时,发现页面垂直方向出现两个滚动条

最近在开发页面时,发现页面多了两个滚动条,如图:

原因:

当一个页面的内容高度大于屏幕的高度时就会出现滚动条。一般情况下当一个页面高度大于屏幕高度时&a…

Modbus 通信协议详解

目录 一、概述二、Modbus 的作用三、Modbus 的工作原理1、四种数据类型2、三种工作模式3、三类功能码3.1 标志功能码3.2 Modbus 封装接口3.3 异常 4、Modbus 协议层4.1 协议数据单元4.2 访问数据4.3 数据模型寻址4.3.1 数据寻址范围4.3.2 数据地址起始值 4.4 大数据类型4.4.1 位…

坐牢第二十七天(聊天室)

基于UDP的网络聊天室

一.项目需求:

1.如果有用户登录,其他用户可以收到这个人的登录信息

2.如果有人发送信息,其他用户可以收到这个人的群聊信息

3.如果有人下线,其他用户可以收到这个人的下线信息

4.服务器可以发送系统信息…

Video视频抽帧和WebCodecs API视频抽帧介绍

目录

mp4Box抽帧

ffmpeg抽帧

video元素抽帧

WebCodecs 核心API 视频文件是一个容器,里面有很多不同的轨道信息。如:图像、声音、字幕等。而视频图像信息又是由一系列图片序列帧的集合。如10秒时长的视频,假设每秒30帧。那大概有300条图像…

景联文科技:图像标注的类型有哪些?

图像标注是计算机视觉领域中一个非常重要的步骤,它是创建训练数据集的关键组成部分,主要用于帮助机器学习算法理解图像内容。 以下是图像标注的一些主要类型:

1. 边界框标注:

• 这是最常见的标注方式之一,通常用于…

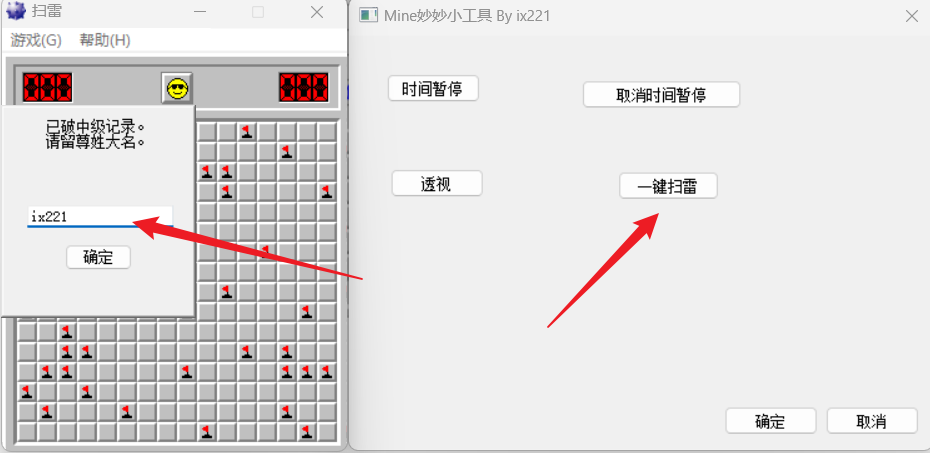

游戏安全入门-扫雷分析远程线程注入

前言

无论学习什么,首先,我们应该有个目标,那么入门windows游戏安全,脑海中浮现出来的一个游戏 – 扫雷,一款家喻户晓的游戏,虽然已经被大家分析的不能再透了,但是我觉得自己去分析一下还是极好…

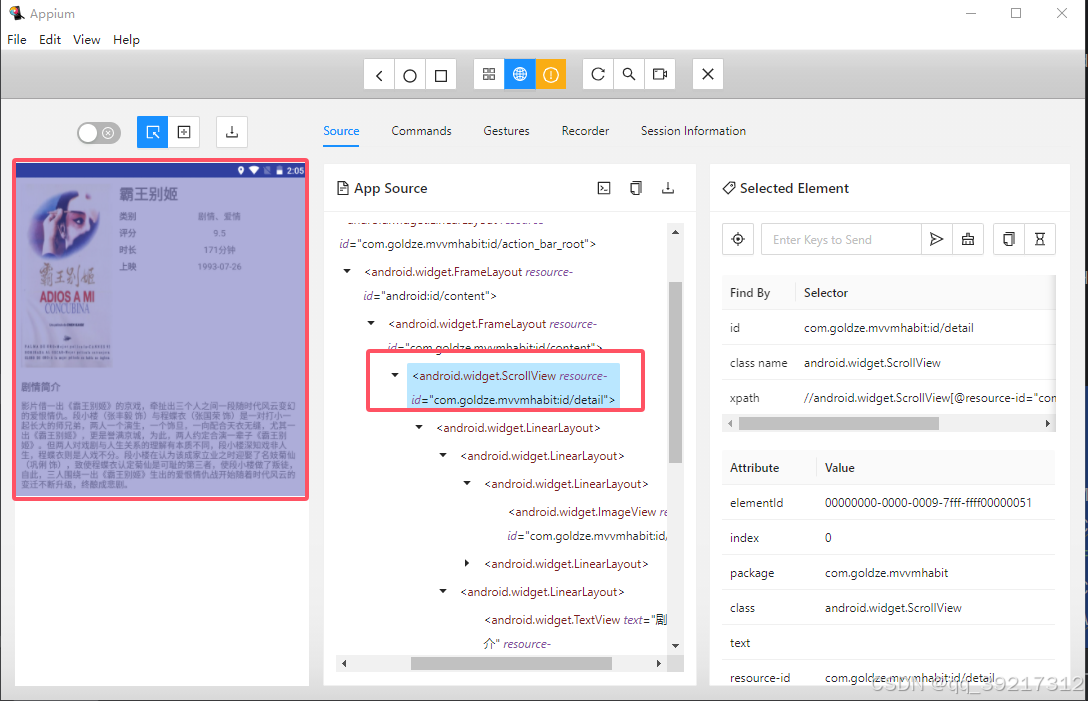

基于 Appium 的 App 爬取实战

除了运行 Appium 的基本条件外,还要一个日志输出库

安装: pip install loguru

思路分析

首先我们观察一下整个 app5 的交互流程,其首页分条显示了电影数据, 每个电影条目都包括封面,标题, 类别和评分 4…

《密码编码学与网络安全原理与实践》第十四章第十五章密钥管理和用户认证

密钥管理与分发

密钥分发管理

传统上,对称加密被用于实现消息的保密性(confidentiality)

面临的攻击:局域网内监听、搭线窃听

传输媒介:线缆(双绞线、同轴电缆、光纤) (电磁波干扰)、微波链路、卫星信道

保密通信…

使用DOM破坏启动xss

目录 实验环境:

分析:

找破坏点:

查看源码找函数:

找到了三个方法,loadComments、escapeHTM 、displayComments

loadComments

escapeHTM

displayComments:

GOGOGO 实验环境:

Lab: Exp…

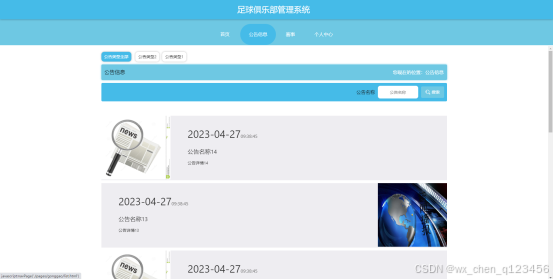

足球俱乐部管理系统--论文pf

TOC

springboot354足球俱乐部管理系统--论文pf

第1章 绪论

1.1 课题背景

二十一世纪互联网的出现,改变了几千年以来人们的生活,不仅仅是生活物资的丰富,还有精神层次的丰富。在互联网诞生之前,地域位置往往是人们思想上不可跨…

BIO,NIO,AIO编程实战

写在前面

关于IO分类以及IO模型等理论知识,可以参考io之io分类和io模型这篇文章。本文主要来实现Java中相关IO模型实现程序。

1:BIO

blocking io,是Java io中对阻塞IO模型的具体实现。

因为不管是server端还是client端,都需要…

88.SAPUI5 Model Binding的问题-在view更改数据,model却不变

目录

1.背景

2.sap.ui.model.BindingMode

sap.ui.model.BindingMode.OneWay sap.ui.model.BindingMode.TwoWay

3.oModel.setDefaultBindingMode

方法说明

execOneWay方法

execTwoWay方法 1.背景 在做一个UI5项目,后台读取sap.ui.model.Model后,把…

ubuntu-24.04-desktop-amd64.iso__操作系统 官网下载和安装步骤系列问题( 保姆级教程, 安装过程详解, 附安装包 )

目录

前言

1. Ubuntu官方中文网站页面

2. 安装包下载_" ubuntu-24.04-desktop-amd64.iso "

3. 软件安装

3.1. 设置“USB 控制器”选项

3.2. 选择安装 Ubuntu 系统

3.3. 点击" 开启虚拟机 ", 开始安装

3.4. 安装完毕," 立即重启"

3.5. 按…

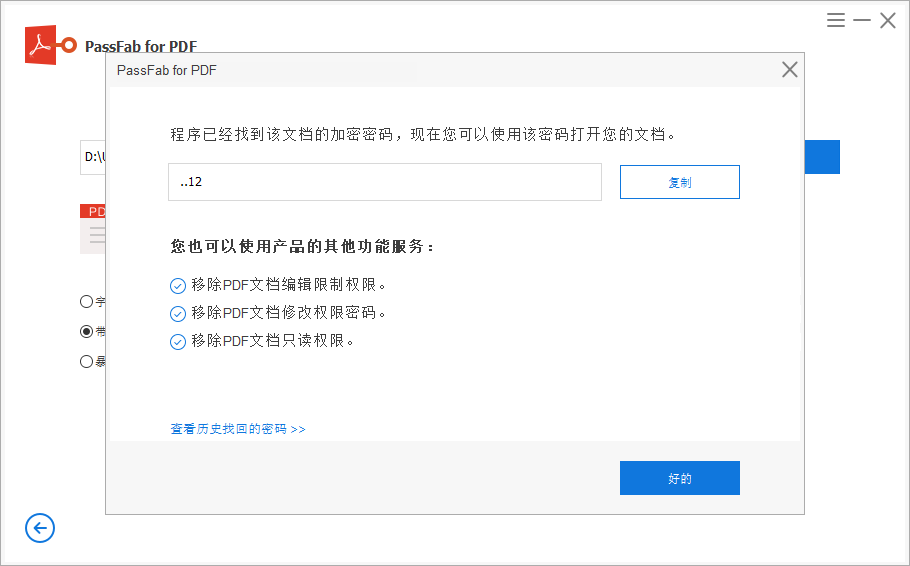

pdf文件密码忘记,有办法可以打开pdf文件吗?

为确保PDF文件的重要信息不轻易外泄,我们一般会给pdf文件设置打开密码,确保pdf文件的隐私与安全,但随着时间的推移,让我们遗忘了原本设置的密码,这时我们该怎么办呢? 当大家遇到这种情况时,可能…

【Redis】如何从单机架构演化为分布式系统

分布式系统的演化过程 一.相关的概念.1.1 应用(Application) / 系统(System)1.2 模块(Module) / 组件(Component)1.3 分布式(Distributed)1.4 集群(Cluster)1.5 主(Master) / 从(Slave)1.6 中间件(Middleware) 二. 演化过程.2.1 单机架构2.2 应用服务器和数据库服务器分离2.3 引…

深度学习基础之前馈神经网络

目录

基本结构和工作原理

神经元和权重

激活函数

深度前馈网络

应用场景

优缺点

深度前馈神经网络与卷积神经网络(CNN)和循环神经网络(RNN)的具体区别和联系是什么?

具体区别

联系

如何有效解决前馈神经网络…